Estamos on-line!!!

https://lnkd.in/d6P74ynV

Estamos on-line!!!

https://lnkd.in/d6P74ynV

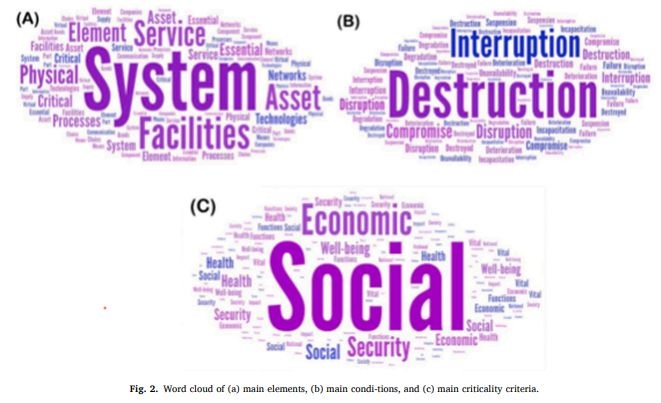

Acaba de ser publicado nosso artigo na International Journal of Critical Infrastructure Protection (Elsevier), um periódico de grande impacto internacional (Qualis A1), JCR =4.1. O trabalho traz uma análise comparada de critérios e definições utilizados por 12 países e organizações para identificar suas infraestruturas críticas.

Em tempos de ameaças crescentes — sejam físicas, cibernéticas ou naturais — é cada vez mais urgente entender o que é, afinal, uma infraestrutura crítica.

Nosso estudo identificou que os critérios mais usados para essa definição são:

Impacto sobre pessoas e sociedade;

Impacto econômico;

Impacto geográfico;

Interdependência entre setores.

O artigo é uma leitura essencial para profissionais de gestão de riscos, cibersegurança e políticas públicas, pois fornece insumos técnicos para tomada de decisão sobre proteção de ativos essenciais.

Acesse o artigo completo em: https://lnkd.in/de_ZYkjT

Agradecimento a todos envolvidos nesse trabalho: Edvan G. Silva e Marcus Georg, Luiz Antonio Ribeiro Junior, Leonardo Ferreira e Laerte Peotta. Honrado em colaborar com esse time!

hashtag#InfraestruturaCrítica hashtag#Cibersegurança hashtag#GestãoDeRiscos hashtag#Pesquisa hashtag#CyberSecurity hashtag#CriticalInfrastructure hashtag#Elsevier hashtag#UnB hashtag#PPEE

Esse é o ponto de partida do artigo que acabamos de ter aceito no MICRADS 2025, conferência internacional que será realizada em Orlando (EUA), no final de julho. O trabalho já está disponível em: https://lnkd.in/dgBJ_tCb

A pesquisa propõe critérios claros e objetivos para a identificação das “Joias da Coroa” — ou seja, aqueles ativos que, se comprometidos, colocam em risco a missão, a reputação, os recursos financeiros ou a legalidade de uma organização.

O estudo foi construído a partir da percepção de 57 gestores do Sistema de Administração dos Recursos de Tecnologia da Informação (SISP), e resultou em um modelo hierárquico estruturado com cinco grandes critérios:

1. Missão da Organização

2. Imagem e Reputação

3. Volume de Usuários Afetados

4. Impacto Financeiro

5. Impacto Legal/Regulatório

A grande contribuição? Oferecer ferramentas práticas para priorização de ativos críticos, orientando melhor a alocação de recursos e o foco das estratégias de proteção.

Agradeço imensamente ao Edvan G. Silva, ao @Prof. Luiz Ribeiro, ao Marcus Georg, e ao Leonardo Ferreira, por nos conceder a oportunidade de desenvolver esse trabalho!

Agradecimentos especiais o DEPSI da Secretaria de Governo Digital!

hashtag#Cibersegurança hashtag#GestãoDeRiscos hashtag#InfraestruturasCríticas hashtag#JoiasDaCoroa hashtag#MICRADS2025 hashtag#SegurançaDaInformação hashtag#SISP hashtag#AdministraçãoPública

Trata-se de um trabalho metodológico, em que desenvolvemos uma nova abordagem para resolver problemas do tipo “sim ou não” em contextos subjetivos — especialmente útil quando decisões precisam ser tomadas mesmo com incertezas ou opiniões divergentes.

Esse método já havia sido aplicado com sucesso em um artigo anterior, em que analisamos se uma determinada solução era ou não de TI (impactando diretamente o fluxo de contratações públicas): https://lnkd.in/dPAK9wpd

Agora, apresentamos o método em detalhes no artigo recém-publicado na revista Algorithms: 🔗 https://lnkd.in/dqwQjaW6

A publicação é também fruto do amadurecimento do uso da metodologia durante as atividades da Residência Tecnológica no Ministério da Gestão e da Inovação (MGI), o que mostra o poder da parceria entre pesquisa aplicada e gestão pública.

Método estruturado

Decisões binárias

Ambientes subjetivos

Ciência aplicada à gestão pública

Vamos em frente, construindo conhecimento e inovação na prática! 🚀

Agradeço a oportunidade do desenvolvimento do trabalho pelo Leonardo Ferreira! Parabéns aos demais co-autores Edvan G. Silva, Fernando Rocha Moreira, Rildo Ribeiro, @Marcus Georg, e @Luiz Ribeiro.

hashtag#PesquisaAplicada hashtag#AdministraçãoPública hashtag#DecisõesEstratégicas hashtag#MétodoCientífico hashtag#ResidênciaTecnológica hashtag#GestãoDeRiscos hashtag#Algoritmos hashtag#TI hashtag#InovaçãoNoSetorPúblico

A obra conta a trajetória dos autores na temática e compartilha experiências importantes de como traduzir segurança cibernética para a alta gestão.

Para mim, é uma obra especial já que nela conta-se o trabalho realizado no STF para proteger o Tribunal, o qual pude trabalhar diretamente. Em especial, destaco o que é descrito nas páginas 200 e 201 do livro:

“[…] maturidade de segurança da informação: foi definido o framework a ser utilizado para avaliação da maturidade e posteriormente foi realizada a mensuração dos controles de segurança. Com base neste resultado, foi possível ter elementos objetivos para definição da estratégia de monitoramento;

riscos cibernéticos: está é uma das ações mais profundas e fundamentais para a realização da avaliação. Devido ao limitado tempo e recursos disponíveis, foi utilizada uma estratégia de seleção de 3 sistemas críticos pelo próprio secretário de tecnologia (CIO). Com base neste resultado, ficaram evidenciadas importantes oportunidades de aprimoramentos estratégicos. […]”

Que a obra possa ser útil para todos que desejam aprender com a experiência de tão renomados profissionais!

Obrigado pela oportunidade e pelas experiências Rogerio Galloro e Marcelo Silva!!

Foram terças e quintas intensas, nas quais pudemos aprofundar o entendimento sobre os controles do PPSI do 1 ao 18, sempre conectando cada um deles com os desafios práticos enfrentados por gestores de segurança da informação no setor público nas dimensões tecnologia, processos e pessoas.

Buscamos compreender como a gestão de riscos pode ser um verdadeiro direcionador estratégico para priorizar ações e proteger os ativos informacionais.

📚 Também debatemos dois artigos fundamentais para compreensão desses temas:

“Judiciário sob ataque hacker: riscos de negócio para segurança cibernética em tribunais brasileiros” → https://lnkd.in/d27eza34

“Os Tribunais têm estrutura para gerenciar riscos de segurança da informação?” → https://lnkd.in/d2MwU7sZ

Agradeço à turma pela participação, pelas perguntas e pelas reflexões. Seguimos firmes na missão de conectar teoria e prática com relevância e propósito.

Para você, servidor do Poder Executivo, aproveito para lembrar de que as inscrições para o processo seletivo da 4a turma estão abertas. Mais informações podem ser encontradas em https://lnkd.in/dEFeQPYM.

hashtag#SegurançaDaInformação hashtag#GestãoDeRiscos hashtag#Cibersegurança hashtag#PPSI hashtag#Educação hashtag#PósGraduação hashtag#UnB hashtag#EngenhariaElétrica PPEE UnB

No final do ano passado publicamos o artigo “Proteção Cibernética no Judiciário Brasileiro: Um Estudo Comparativo das Estruturas de Segurança em Tribunais Estaduais”, fruto de uma pesquisa que conduzimos com base em documentos públicos e pedidos via Lei de Acesso à Informação.

O estudo avaliou se os tribunais estaduais brasileiros possuem estruturas adequadas para gerenciar riscos cibernéticos — com foco especial na segunda linha de defesa, conforme o Modelo das Três Linhas.

Os principais achados:

A maioria dos tribunais possui comitês de segurança da informação, mas muitos ainda não contam com um gestor formal de segurança ou com equipe de tratamento de incidentes.

As estruturas da segunda linha de defesa (supervisão e conformidade) são frágeis e, muitas vezes, desconectadas da operação.

A adoção de frameworks consolidados, como ISO 27001, CIS Controls ou NIST, ainda é incipiente em boa parte dos tribunais.

Em muitos casos, a segurança é tratada como um problema técnico, e não estratégico — o que compromete a governança e a resiliência das instituições.

Nossa principal recomendação: é hora de fortalecer as estruturas de supervisão e integrar os princípios da governança de riscos à alta administração. Segurança cibernética não é só firewall e antivírus — é gestão estratégica de riscos.

A publicação está disponível em acesso aberto pelo link: https://lnkd.in/d6QFRd3H

Parabéns aos coautores Jady Pamella, Edvan G. Silva e Lucas Vinicius pela parceria e dedicação!

hashtag#Cibersegurança hashtag#GestãoDeRiscos hashtag#SetorPúblico hashtag#TrêsLinhas hashtag#Governança hashtag#Judiciário hashtag#SegurançaDaInformação hashtag#PublicaçãoCientífica hashtag#Privacidade

Meu primeiro artigo técnico por aqui! Foi escrito baseado nos resultados de uma pesquisa que conduzimos! Continuamos trabalhando no aprofundamento dos achados.

Para ver o artigo completo acesse: Artigo

O Acórdão 2387/2024 do TCU deixou claro: falta responsabilização da alta administração pela gestão dos riscos cibernéticos.

Esse alerta não é novo — ele só vem sendo cada vez mais explícito.

Mas por que isso acontece?

Porque, muitas vezes, não falamos a linguagem do negócio. Apresentamos os riscos cibernéticos como problemas técnicos, com jargões e frameworks que pouco dizem ao gestor que precisa decidir sobre orçamento, pessoal e prioridades.

É urgente traduzir esses riscos em impactos reais: interrupção do serviço, vazamento de dados, perda de confiança, entre outros.

O artigo “Judiciário sob ataque hacker”, fruto da dissertação do meu aluno Renato Solimar, mostra exatamente como fazer isso: identifica os principais riscos de negócio do Judiciário e conecta esses riscos às causas cibernéticas operacionais. Uma metodologia concreta para falar com quem decide.

Acesse o artigo completo aqui: https://lnkd.in/d27eza34

E você, saberia citar de cabeça 3 riscos de negócio da sua instituição cujas causas estão em falhas de segurança da informação?

hashtag#GestãoDeRiscos hashtag#Cibersegurança hashtag#AltaAdministração hashtag#TCU hashtag#Judiciário hashtag#GovernançaDigital hashtag#SegurançaDaInformação hashtag#ISO31000

Foi uma experiência verdadeiramente especial para mim, que atuo como servidor do STF e da UnB. Pude vivenciar, na prática, aquilo que venho defendendo há tempos: a importância da aproximação entre academia e setor público. A pesquisa precisa dialogar com os desafios concretos da gestão, e a prática precisa se nutrir da reflexão crítica e metodológica da academia.

Essa turma é um exemplo claro de como é possível construir essa ponte de forma sólida e transformadora. Parabéns ao PGAP/UnB e ao STF por essa iniciativa tão relevante!

Desejo sucesso aos meus colegas do STF como alunos da UnB!

hashtag#AdministraçãoPública hashtag#GestãoPública hashtag#MestradoProfissional hashtag#UnB hashtag#STF hashtag#Educação hashtag#AcademiaEMercado hashtag#InovaçãoNoSetorPúblico