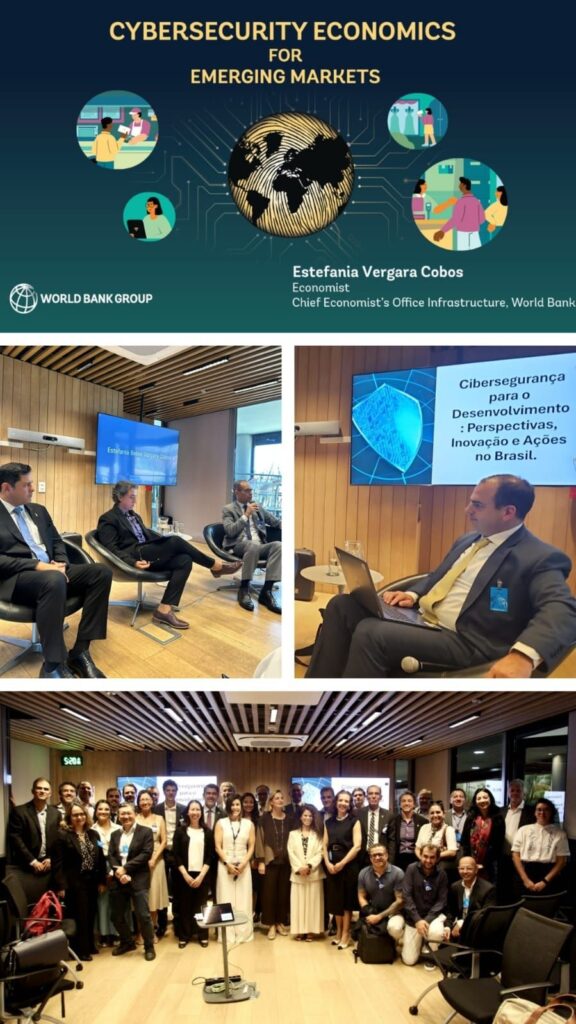

Hoje tive a honra de participar do TECX Especial, promovido pela Escola de TI e pelo CoE de Inteligência Artificial da CAIXA. Um evento que nos convida a preparar o futuro da tecnologia com debates de altíssimo nível sobre IA, Computação Quântica e Segurança Cibernética.

Em minha fala, além de abordar os riscos cibernéticos — esse “velho novo risco” que desafia organizações públicas e privadas —, aproveitei para destacar como a Universidade pode e deve atuar além de seus muros, por meio de ensino, pesquisa e extensão, apoiando instituições públicas no enfrentamento desses desafios.

Foi um privilégio dividir o palco com Willian rodrigues, Ronan de Macedo Couto e Ronan Damasco. Agradeço especialmente ao Leandro Zimbrão pela organização impecável e pela generosa acolhida. Eventos como esse mostram que a colaboração entre academia e mercado é mais do que possível — é necessária.

Para quem quiser se aprofundar, aqui estão alguns artigos científicos que citei na apresentação:

Internal Audit Strategies for Assessing Cybersecurity Controls in the Brazilian Financial Institutions – https://lnkd.in/dCuU4tvm

Enhancing cybersecurity in the judiciary: Integrating additional controls into the CIS framework – https://lnkd.in/dWgRjmsV

A gestão de riscos como instrumento para a aplicação efetiva do Princípio Constitucional da Eficiência – https://lnkd.in/dA2N5BWG

Programa de Pós-graduação Profissional em Administração Pública da Universidade de Brasília PPEE UnB Departamento de Administração da Universidade de Brasília

hashtag#Cibersegurança hashtag#InovaçãoPública hashtag#AcademiaEMercado hashtag#PesquisaAplicada hashtag#TransformaçãoDigital hashtag#Cooperação hashtag#TI